I version 5.5 af WordPress Core vil det nu være en mulighed, at aktivere auto-opdateringer for individuelle tema og plugins. Hvorfor indbygger WordPress nu denne funktion, hvilke fordele og ulemper er der? Det får du svar på her, samt min professionelle holdning til funktionen og hvad du bør gøre.

Denne slags opdateringer kaldes for uovervågede opdateringer og foregår automatisk som standard 2 gange om dagen, eller færre eller flere gange, hvis du har omskrevet reglerne for wp-cron.

Wp-cron kan beskrives som din websides puls, der pulserer med en bestemt frekvens. Under hvert "hjerteslag" udfører WordPress Core og de plugins, der er installeret en række funktioner. Og nu bliver en af WordPress cores funktioner altså at undersøge, om der er opdateringer og derpå foretage en automatisk opdatering, uden du som ejer eller webmaster skal foretage dig noget.

Det er måske værd at nævne, at auto-opdateringer har været en ting i WordPress-økosystemet længe. Vitale og større plugins har haft en auto-opdaterings-funktion indbygget, så man er sikret at få de nyeste sikkerhedsopdateringer øjeblikkeligt.

Absolut den største største angrebsvektor for hackere er sårbarheder i forældede og ikke vedligeholdte plugins og tema. WordPress er jo infamøst kendt for at være en usikker platform med masser af sikkerhedshuller. Det er sandt til en vis grad, og i særlig høj grad, hvis man ikke vedligeholder websiden, har forældet software og samtidig har brugt plugins og kode af ringere kvalitet til at begynde med.

WordPress teamet prøver derfor forståeligt nok at skærpe sikkerheden ved at tilføje automatisk opdatering. Spørgsmålet er om det skaber flere problemer end det løser.

En af funktionerne min virksomhed udfører er som bekendt at vedligeholde WordPress websider, hvorunder opdatering af plugins hører. Derfor vil jeg starte med at lægge på bordet, at jeg bestemt mener, det er en god idé for mange websider at aktivere automatiske opdateringer, så længe man er bevidst om de potentielle faldgruber og stadigvæk tjekker op på websidens sundhed ofte.

Når en opdatering finder sted sættes WordPress midlertidig i "maintenance mode". Uden kontrol over hvornår det sker, kan det ramme på et uheldigt tidspunkt, hvor kunder besøger din hjemmeside.

Man kan selvfølgelig aldrig vide med sikkerhed om websiden er helt rømmet for besøgene, men man kan danne sig et overblik med Google Analytics og udføre opdateringer på strategiske tidspunkter, hvilket er den strategi jeg anvender for mine klienter.

Temaer og plugins, store som små, er i konstant dynamisk udvikling. Om det drejer sig om at tilføje eller fjerne features, eller udvikle på forretningsmodellen (fx. freemium vs premium features).

Når du ikke er tilstede under en opdatering, kan der snige sig uventede ændringer ind. Fx. kan funktionaliteten af et WooCommerce plugin ændre sig (planmæssigt) og afbryde en vigtig funktionalitet af din webshop.

Plugins er generelt gode til at informere om den slags og vejlede i stillingentagen efter en opdatering, men når ingen kigger med bliver informationen overset.

Hvis ikke problemet er åbenlys ved første øjekast, bliver det en kamp at fejlfinde et problem. Normalvis ved man, hvad der er opdateret hvornår og derfor er det en smal sag at isolere den kode, der volder problemer. Med automatiske opdateringer, holder man ikke aktivt øje med websiden før og efter en opdatering og derfor bliver det en langhåret affære efter nogen tid at finde frem til fejlen.

Det bliver specielt en træls affære, hvis du som webansvarlig får besked om problemet af en stresset kunde midt i din ferie eller weekend.

Det kan ske, at en lang række plugins skal opdateres ved en wp-cron "puls" og webserveren løber tør for ressourcer til at eksekvere processerne. Det er ofte, hvad der sker, hvis du har oplevet at din webside har været utilgængelig et øjeblik med en 503 eller 500 fejl.

Jeg ser det ofte med websider hostet på en af one.com's mere økonomiske planer ved manuelle opdateringer/ændringer, men det kan ske for alle i den rigtige kontekst.

I samme stil som punktet med uventet funktionalitet, kan plugins gøre nøjagtig som det passer dem under en opdatering. Der kan introduceres data-indsamlings cookies, malware, spam eller lignende disruptive elementer, der i bedste fald bryder med datastyrelsens/GDPR regler og ødelægger brugeroplevelsen af din hjemmeside.

Dog beskriver plugin forfatteren oftest ændringerne i detaljer i opdaterings noterne, der altid bør læses, og introduktion af malware i form af en opdatering er heldigvis en sjældenhed. Det er en af grundene til jeg altid anbefaler at bruge premium software til vigtige funktioner, hvor man højere grad kan stole på den nye kode i en opdatering.

Selv med premium plugins er det en god idé at være informeret om hvad enkelte opdateringer medfører af ændringer.

Store opdateringer af plugins og tema med bred berøringsflade kan forvolde inkompatibilitetproblemer, der kræver øjeblikkelig manuel problemløsning.

Her bør man altid være tilstede og sågar måske vælge en "wait and see" strategi. Lad WordPress-økosystemet prøvekøre store opdateringer og rapportere omkring potentielle inkompatibiliteter.

Husk det er kun sikkerhedsopdateringer, der er tidskritiske at få gennemført. Med en konversativ "wait and see" strategi, giver du desudenforfatteren af plugin'et tid til at udføre kvalitetssikring, dvs. udarbejde små fixes til den store opdatering baseret på den feedback der modtages gennem WordPress-økosystemet.

Det betyder at chancen er mindre for, at du løber ind i vanskeligheder ved en opdatering. Igen, timingen af opdateringer er af væsentlig betydning.

Der er potentielle problemer og uforudsete konsekvenser ved opdatering af enhver type af kodebase, specielt når det er automatisk. Af denne årsag er auto-opdateringsfunktionen implementeret som et tilvalg og ikke et fravalg. Du skal altså aktivt tage stilling til om et auto-opdateret WordPress site er risikoen værd.

Hvis alternativet er, at du sjældent opdaterer, er det min holdning at du bør aktivere automatisk opdatering for alle dine plugins og tage hovedpinen, hvis det går galt.

Den bedste strategi er, at gøre det til en rutine at holde øje med din webside, om du bruger auto-opdateringer eller ej. Det er også vigtigt at holde øje med andre vitale livstegn for din webside. Kig ofte under "webstedshelbred", som du finder under værktøjer, men det stopper ikke her.

Specielt de eksterne livstegn, som din WordPress webside ikke kan måle selv, er vigtige. Såsom Google search console (Google's talerør til webmastere), blacklist monitorering og websidens responstid og oppetid.

Det er meget arbejde at kunne føle sig tryg med sin websides sundhed og sikkerhed, så hvis det er en overvældende eller tidskrævende opgave for dig, vil min anbefaling være at outsource det til en, der brænder for det. Check Webmaster Service ud eller giv mig et kald, hvis du har brug for afklaring.

Hvis du ser en webside reklamere for eller tale varm om farmaceutiske produkter, der tilsyneladende har intet med resten af websidens tema at gøre, så har du med stor sikkerhed opdaget et såkaldt "pharma spam" hack. Det er nemt at gennemskue det, når indholdet er synlig, men det er det ikke altid, desværre. Hackere bruger nemlig ofte strategier til at skjule indholdet for menneskeøjne, imens de stadig får SEO-værdi ud af det.

Navnet pharma hack kommer sig af, at nøgleordet i langt de fleste tilfælde drejer sig om farmaceutiske produkter. Ofte drejer det sig om cialis, viagra, tadalafil og en lang række andre ting, man skal skal bruge recept for at købe. Men det er ikke begrænset til pharma produkter overhovedet. Det kan være alting.

Formålet er kort sagt at udnytte den hackede webside til at skabe SEO (søgemasineoptimering) værdi for en anden webside og nogle gange at stjæle information direkte på den hackede webside via falske webshops o.lign. Målet for SEO-værdien kan være hackerens eget projekt, eller det kan være den højest bydende webside ejer, der køber et SEO boost.

Oftest drejer det sig om at skabe søgemaskine værdi for en anden webside, der linkes til igennem det hackede indhold og/eller nævnes.

Nogle gange er der kun ét link og én sætning omkring linket på de hackede sider. Andre gange er det hele artikler med pharma spam. I få tilfælde er der indlejret falske webshops direkte i den hackede webside, der er designet til at frarøve besøgendes oplysninger.

For at gøre situationen værre og desuden gøre diagnosen af en hacked webside sværre, er indholdet ofte skjult, eller hvad vi også kalder "cloaked". I denne situation kan det hackede indhold kun ses og læses af søgemaskiner og det er netop formålet, når det drejer sig om SEO.

Hvorfor går hackere igennem en kompliceret og ulovlig process med at hacke websider for at implementere pharma spam, når de bare kunne lave deres egne sites til at begynde med?

Svaret ligger i hvordan søgemaskineudbydere såsom Google og Bing bruger backlinks (de udgående links fra det hackede indhold) som et vigtigt led i deres søgealgoritmer til at vurdere vigtigheden af enkelte websider. En webside med mange backlinks (links der peger på den) vil derfor placere sig højere på søgemaskine resultatsiden.

Antallet og kvaliteten af backlinks har også stor betydning. Derfor ser man ofte hackede websider med hundrede sider af synligt hacked indhold, der er centreret omkring få udvalgte nøgleord med links til websider, der har fokus på samme nøgleord.

Disse hackede domæner er ofte ældre og bærer derfor større autoritet i Google's øjne, end helt nye websider.

Kort sagt går pharma spam hacked ud på at game søgemaskinealgoritmer ved at udnytte etablerede websiders gode ry og autoritet. Søgemaskineoptimeringen sker i kraft såkaldte brand mentions og/eller backlinks i det indlejrede indhold, som søgemaskinerne indekserer og sætter i relation til hinanden.

Lad os sige, at det er sket og du opdager, at der er usynlig pharma spam på din webside, men det kan ikke ses af dine besøgene og du ikke tid til at tage dig af situationen, eller motivation. Hvorfor skulle du så bekymre dig, når det er usynlig?

På den anden side, hvis det hackede indhold allerede er synligt, er det en alvorlig sag til at starte med og din webside er blevet såkaldt "defaced". "Defacement" går simpelthen ud på at hackere erstatter dit indhold med deres eget, eller tilføjer det side om side med dit. Jeg tænker på det, som en webside, brand, virksomhed, der taber ansigt overfor målgruppen.

Som de fleste, der har lidt interesse i web ved, er det ofte WordPress websider, der hackes og derfor hærsker der en mening om, at WordPress er særlig udsat og måske er mere usikker end andre CMS'er (content management systemer).

Det er sandt at absolut størstedelen af hackede websider er WordPress (open source versionen, ikke WordPress.com managed hosting), men der er en god forklaring, som ikke har noget med WordPress core at gøre.

I mit arbejde som webmaster har jeg primært at gøre med WordPress CMS'et og jeg kan sige med tungen lige i munden, at jeg aldrig har haft en WordPress webside, der har haft blot et minimum niveau af sikkerhed (også kaldet WordPress hærdning) og blevet opdateret fra tid til anden, som er blevet hacked.

Hackede WordPress sider er i 99% af tilfældene en fejl 40. En fejl 40 er dansk it-slang for, at fejlen er at finde ca. 40 centimeter fra skærmen. Altså, ligger fejlen hos indehaveren eller webmasteren. Vælger man WordPress med de mange fordele der er, skal man nemlig tage en aktiv interesse i og vedligeholde sit site.

Jeg tilbyder en Webmaster Service model til alle behov, hvor der naturligvis bliver sørget for sikkerhed blandt andre features.

70% af alle WordPress websider er sårbare for hackerangreb

Outsource vedligeholdelse og sikkerthed, så du ikke ender blandt de 70% af estimerede sårbare WordPress websider (kilde: https://kinsta.com/blog/wordpress-statistics/)

Hvis du er landet her er du enten nysgerrig på denne type hack eller også har du måske modtaget en venlig henvisning fra mig, fordi dit site allerede er hacked.

Hvis du er med i den sidste flok og har modtaget en henvisning, så har jeg fuld forståelse for det, hvis du har behov for at se det med dine egne øjne, før du kan tage det seriøst.

Det er netop den problemstilling jeg håber at adressere med denne korte artikel. Men jeg bør nok påpege her, at denne artikel kun tillader dig at se indlejret SEO-spam indhold, ikke hvad der ellers kan være af hacks, som ikke har noget med SEO-spam at gøre. Hvis hackere har tilstrækkelig adgang kan de desuden til enhver tid udvikle, udvide og modificere websiden til andre formål og strategier.

Dette er den hurtigste og simpleste måde at verificere denne type af hack på. Den virker i 80% af tilfældene, men altså ikke altid af forskellige årsager.

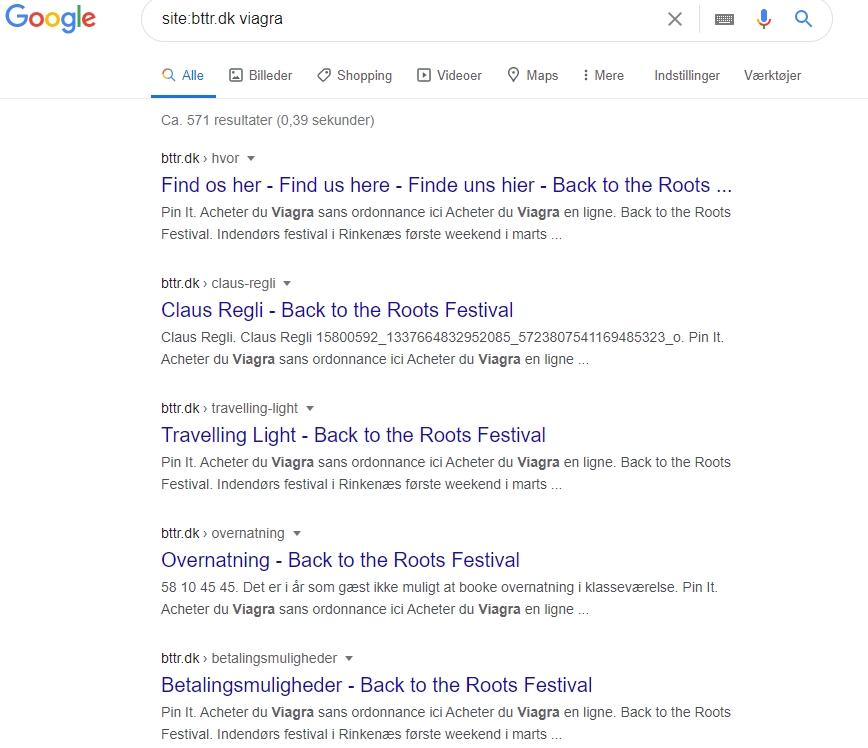

Du skal bruge en såkaldt søge-operator til at fortælle Google, at du ønkser kun at søge på resultater fra ét bestemt domæne, "site:". Vi kalder domænet her "minwebside.dk". Herefter skal vi have tilføjet nøgle ordet, som er fokus for det hackede indhold. Det kan variere en del, men oftest er det "viagra", "cialis" og "tadalafil".

Samlet set, ser det sådan ud i Google's søgefelt: "site:minwebside.dk viagra", hvor du blot udskifter "minwebside.dk" med dit eget domæne og prøver de anvist nøgleord.

På søgemaskineresultatsiden vil de se de undersider, der har nøgleordet på sig. Du kan trykke på dem, men som bekendt vil du ikke kunne se dem på siden, fordi de er skjult for menneske øjne via CSS, men altså ikke for søgemaskiner.

Men med devtools i din browser kan du tage det et skridt videre og se det med dine egne øjne på din egen webside, når du følger et af linksene.

CSS er "makeup" sproget på web. Dvs. CSS bruges til at designe hele interfacet, brugeroplevelsen (UX) og informationarkitekturen på websiden. Kort sagt kan man vælge hvad der er synligt, fremhævet eller i dette tilfælde usynligt.

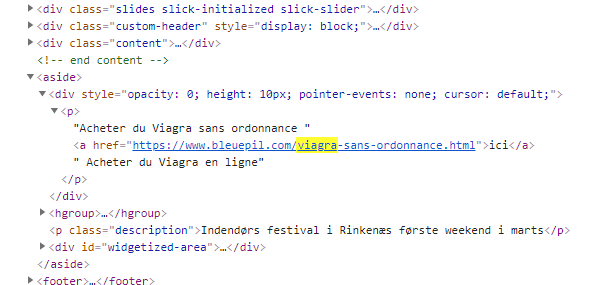

Jeg tager udgangspunkt i chrome browseren, men enhver browser kan bruges. Åben developer tools (devtools) via de 3 prikker i øverst højre-hjørne > flere værktøjer > udviklerværktøjer > markér fanen "Elements" > tryk cmd/ctrl + f for at åbne et søgefelt og søg derpå efter nøgleordet.

Husk at befinde dig på en en side, du ved er hacked. Ofte vil det kun være nogle få udvalgte sider, der er brugt i "pharma spam" strategien.

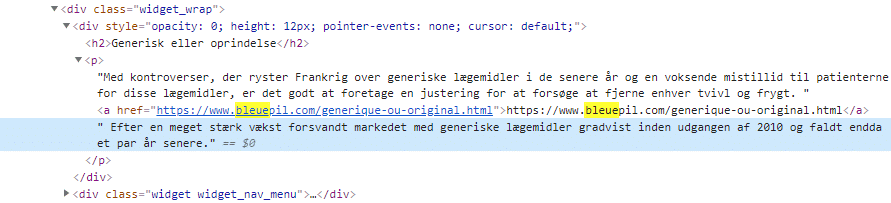

Her er indholdet skjult ved at gøre det 0% uigennemsigtig (dvs. helt gennemsigtig) via CSS style: "opacity:0;"

Nogle strategier er lidt mere lyssky ift. nøgleord. Her skrives der ofte i stedet om fx. viagra, uden at nævne nøgleordet specifikt. Det gør det betydeligt svære at finde frem til, imens hackerne stadig nyder nogen grad af SEO-værdi på den angrebne websidens bekostning.

Her er det nødvendigt at kende landingssiden for SEO-spammet. Det vil sige, der hvor det indlejrede indhold linker til og i stedet søge derpå.

Kort sagt, så referer "cloaking" til en praksis, der går ud på at præsentere forskelligt indhold eller URLs (web adresser) til forskellige brugertyper, enheder (mobil eller desktop computere, eller android og iPhone), geografiske lokationer, osv.

Som navnet - cloaking - antyder, er det en lyssky strategi, der primært anvendes af hackere til at indsætte indhold på hackede sider, der er skjult for mennesker, men indekseres af søgemaskiner.

Cloaking er imod Google's webmaster retningslinjer og det straffes aktivt, selvom en webside ejer ikke selv har implementeret det.

Når det drejer sig om et hack, er formålet oftest at servere én slags indhold til Google's crawler og andet indhold, eller blot en 404 (siden eksisterer ikke) til besøgne på websiden. På den måde får hackeren indekseret sit indhold, der har SEO værdi og udgående links.

Altså indgår skjult spam-indhold på hackede websider i et lille SEO netværk med henblik på give SEO-værdi til eksterne websider eller brands, der også kan forsøge phishing, uden webside ejeren kan se at det foregår.

Hvordan du indledningsvis kan af eller bekræfte om din webside er hacked afhængig af hvordan det hack, du prøver at finde frem til er skruet sammen. Det afhænger også af, om du allerede har identificeret eller nogen har identificeret nogle undersider, der er hackede for dig. Det er et hønen og ægget problem. Så der er en række forskellige metoder.

Hvis det er content spam hack og du allerede har mistanke til en enkelt underside med cloaked inhold, så er https://botsimulator.com/ et super værktøj. Følg blot linked og plot på pågældende URL ind. Når det er et URL, så skal du have hele adressen med, inkl. protokol. Dvs. https://eksempel.dk/hacked-side/

Husk på at cloaked indhold oftest er designet til Google search indeksering og skjult for mennesker. Dette værktøj simulerer Google bot og du kan se, hvad Google ser. Når resultatet kommer frem, kan du tage et kig på hvad der står i de vigtigste felter: Page title, decription og indexable page text.

Hvis der er tale om et content SEO hack, dvs. et hack med det eksplicitte mål at blive indekseret på Google, så er den hurtigste vej til at checke om du kan være hacket simpelthen at foretage en Google søgning med en search operator.

Fx.: "site:dinwebside.dk NØGLEORD". Søgedelen kaldet "site:" er en såkaldt search operator, der definerer, at Google kun skal finde resultater frem, der hører under dette domæne. Erstat dinwebside.dk med dit domæne navn og erstat NØGLEORD med en række populære spam-nøgleord, såsom: rolex, viagra og levitra. Prøv ét ad gangen.

Såfremt du ikke har indhold, der drejer sig om disse emner, så burde Google vise dig undersider med SEO spam. Prøver du at klikke på nogle af disse links kan du blive mødt med en række forskellige karakteristika, der næsten altid er en form for cloaking. Du kan blive mødt med en falsk 404, indhold der er skjult med CSS, synligt indhold eller en omderigering til et andet site.

En crawler (også kaldet en spider), der kan undersøge din webside for dig er ofte en god løsning. Screaming Frog Spider har en begrænset, gratis version. Det kræver lidt øvelse

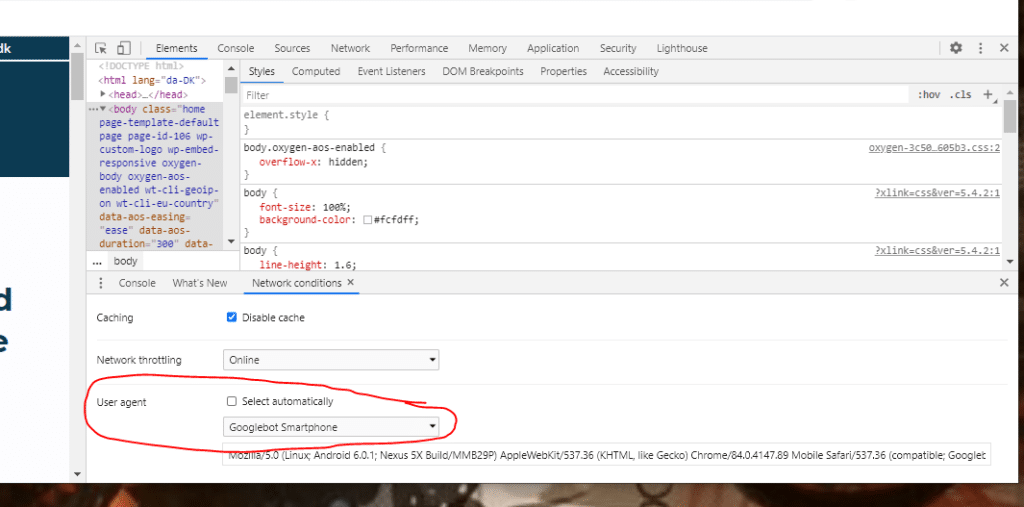

Med lidt held kan du også tilgå indholdet via din browser, hvor du selv kan definere din user-agent og se hvad Google ser. I Chrome browseren finder du indstillingen under de 3 prikker i højre-top hjørne > Flere værktøjer > udviklingsværktøjer > åben indstillinger i udviklingsværktøj vinduet via de de 3 prikker > flere værktøjer > netværk forehold > deaktiver "vælg automatisk" og vælg derpå en Googlebot user-agent.

Nogle cloak strategier er så gennemtænkte, at de bruger en lang række variabler til at skjule indholdet og på dynamisk vis blokerer IP adresser, der lader til at undersøge sagen. For at omgå denne strategi er du altså nødt til at bruge en anden IP adresse, end den du har brugt hidtil. Det kan du gøre igennem en VPN.